在2024年全球范围内,Adobe Acrobat 共打开了超过 4000 亿个 PDF 文件,编辑了 160 亿个文档。 超过 87% 的机构使用 PDF 作为业务通信的标准文件格式。在我国,随着企业数字化转型的不断落地,以及电子商务、电子政务的标准不断完善,PDF也已成为用户日常发送正式电子文书的首选方式……正因如此,这使得 PDF 成为攻击者隐藏恶意代码的理想工具。多年来,恶意 PDF 一直是网络犯罪分子最喜爱的途径,在2025年,以PDF为载体的恶意攻击将变得更加流行。

根据 Check Point Research 的调查,68% 的恶意攻击是通过电子邮件发送的,而基于 PDF 的攻击目前占所有恶意电子邮件附件的 22%。因此,对于在日常工作时共享大量此类文件的企业来说,它们尤其具有隐蔽性。近年来,不法分子开始更有针对性的分析企业如何扫描下载文件,而 PDF 因其高成功率正成为首选的切入点。

威胁方使用复杂的反制措施绕过检测,使得这些攻击越来越难以发现和阻止。过去一年中,Check Point Research(CPR)监测到大量未被传统安全手段检测到的恶意攻击。它们如何躲过传统安全措施?Check Point安全解决方案如何针对这些难以捉摸的威胁提供实时、零时差保护,并阻止源自PDF的攻击链?Check Point公司的安全专家通过本文分享了答案。

PDF 为何成为网络犯罪分子的主要目标?

不同于使用时的便捷体验,事实上PDF 的机制与生态相当复杂。(PDF 规范(ISO 32000)长达近 1000 页)这种复杂性为许多攻击载体打开了大门,而某些安全系统并不具备检测这些载体的能力。对用户来说使用简单,对安全系统来说复杂,这种独特的组合使恶意 PDF 对不法分子具有强大的吸引力。

近年来,恶意 PDF 的复杂程度不断提高。过去,网络犯罪分子利用 PDF 阅读器中的已知漏洞(CVE)来利用软件中的缺陷。然而,随着 PDF 阅读器变得更加安全并经常更新(特别是浏览器现在默认打开 PDF),这种攻击方法在大规模活动中已不再可靠。

依赖 PDF 中嵌入的 java script 或其他动态内容的攻击虽然仍然普遍,但已变得不那么常见。基于 java script 的攻击往往比较 "简单",更容易被安全解决方案检测到。Check Point Research 发现,大多数基于 java script 的所谓 "漏洞 "在不同的 PDF 阅读器中都不可靠,许多安全厂商都能捕捉到它们。 因此,威胁行为者不得不改变策略。现在,许多攻击不再使用复杂的漏洞利用,而是依靠一种更简单但有效的方法--社会工程学。

网络罪犯经常利用 PDF 文件进行网络钓鱼,因为这种格式被普遍认为安全级别较高。这些文件通常被视为真正的文档,是隐藏有害链接、代码或其他恶意内容的灵活容器。攻击者利用用户对 PDF 附件的熟悉程度,采用社会工程学策略,增加了欺骗收件人的机会。此外,PDF 文件还能逃过电子邮件安全系统的眼睛,因为这些系统更注重在其他类型的文件中发现威胁。

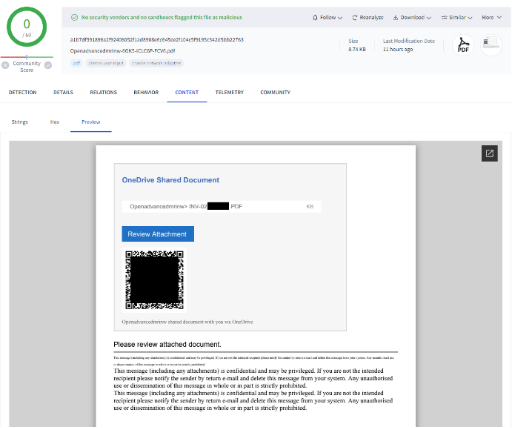

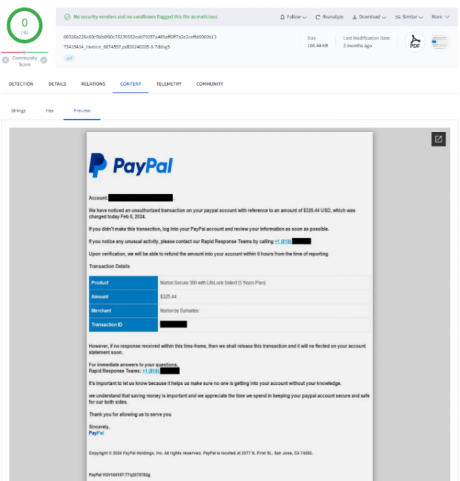

Check Point近期分享了一些攻击实例,其中 PDF 包含一个指向恶意网站或网络钓鱼页面的链接。虽然这种技术的技术含量相对较低,但它的简单性使自动系统更难发现。攻击者的目的是让受害者点击链接,从而启动攻击链。

PDF 攻击战役剖析

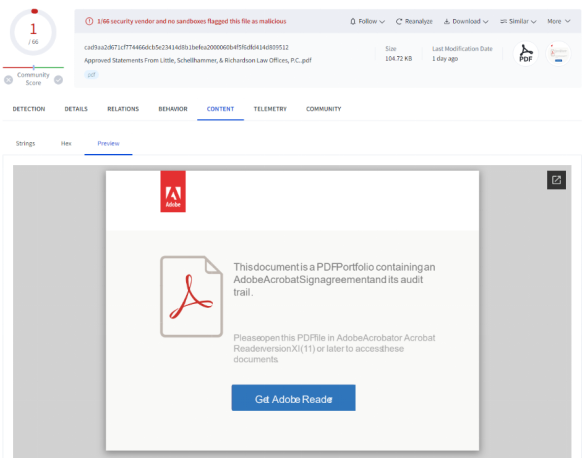

Check Point Research观察到的最常见的PDF攻击技术之一是基于链接的攻击活动。这些活动简单而有效。它们通常包含一个指向钓鱼网站或恶意文件下载的 PDF 链接。通常,链接会附带一张图片或一段文字,目的是引诱受害者点击。这些图片通常模仿亚马逊、DocuSign 或 Acrobat Reader 等可信品牌,使文件乍看之下无害。

使这些攻击难以被发现的原因是,攻击者控制着链接、文本和图片的所有方面,因此很容易改变其中的任何元素。尽管这些攻击涉及人与人之间的交互 (受害者必须点击链接),但这往往是攻击者的优势,因为沙箱和自动检测系统很难完成需要人类决策的任务。

威胁行为者使用的规避技术

不法分子不断调整自己的技术,以逃避安全系统的检测。这些技术显示了对不同检测方法工作原理的深刻理解,它们往往是为绕过特定工具而量身定制的。

URL 规避技术

PDF 文件可能是恶意软件的最明显线索就是其中包含的链接。为了避免被检测到,威胁者会使用一系列 URL 规避技术,例如

· 使用良性重定向服务:攻击者通常使用众所周知的重定向服务(如必应、LinkedIn 或 Google 的 AMP URL)来掩盖恶意链接的真实目的地。这些服务通常被安全厂商列入白名单,从而使基于 URL 信誉的系统更难检测到威胁。

· QR 码:另一种技术是在 PDF 文件中嵌入 QR 码,鼓励受害者用手机扫描。这种方法完全绕过了传统的 URL 扫描仪,为攻击增加了额外的复杂性。

· 电话诈骗:在某些情况下,攻击者依靠社会工程学促使受害者拨打电话号码。这种方法完全不需要可疑的 URL,但需要大量的人际互动。因此,这类钓鱼邮件往往是电话诈骗的初始步骤。

静态分析规避

PDF 文件结构复杂,许多安全工具依靠静态分析来检测恶意活动。然而,这种方法并不总能有效对付基于 PDF 的复杂攻击。攻击者可以混淆文件内容,使安全工具难以对其进行分析。

例如,PDF 文件使用注释来定义可点击区域(如链接),但这些注释的编码方式可能让静态分析工具难以识别。攻击者甚至可能利用 PDF 阅读器在解释这些注释时的细微差别,导致自动系统错过恶意意图。

机器学习的漏洞

随着安全系统越来越依赖机器学习(ML)来检测威胁,攻击者也在想方设法躲避这些模型。一种常见的技术是在图像中嵌入文本,而不是使用标准文本格式,从而迫使安全系统依赖光学字符识别(OCR)来提取文本,使其更容易出错和延迟。攻击者甚至可能篡改图像,使用低质量文件或以微妙的方式更改字符,以混淆 OCR 软件。

除此之外,攻击者还可能添加不可见或极小的文本来欺骗自然语言处理(NLP)模型,使安全系统更难理解文档的真实意图。

如何防范基于 PDF 的攻击

Check Point Threat Emulation 和 Harmony Endpoint 针对各种攻击策略、文件类型和操作系统提供强大的保护,可抵御上文详述的各种威胁。

同时,企业应加强员工的安全意识,采取一些切实可行的措施来降低风险:

● 始终核实发件人

即使 PDF 看起来合法,也要仔细检查发件人的电子邮件地址。网络犯罪分子通常会伪造知名品牌或同事,骗取您对文件的信任。

● 谨慎使用附件

如果您没有想到会收到 PDF 文件,尤其是提示您点击链接、扫描二维码或拨打电话的 PDF 文件,请将其视为可疑文件。如有疑问,请勿点击链接或文件。

● 点击前悬停

在点击 PDF 中的任何链接之前,请将鼠标悬停在该链接上,以查看完整的 URL。对缩短链接或使用必应、LinkedIn 或 Google AMP 等重定向服务的链接要谨慎。

● 使用安全的 PDF 查看器

现代浏览器和 PDF 阅读器通常具有内置安全功能。保持它们的最新版本,避免在未升级或过时的软件中打开 PDF。

● 禁用 PDF 阅读器中的 java script

如果 PDF 阅读器支持 java script(很多都支持),除非绝对必要,否则请禁用它。这样可以降低基于脚本的漏洞利用风险。

● 不断更新系统和安全工具

确保定期更新操作系统、浏览器和杀毒软件。补丁通常会修复恶意 PDF 中的漏洞。

● 相信自己的直觉

如果一个 PDF 文件看起来好得不像真的,有不寻常的格式和错别字,或者要求提供证书,那么它很可能是一个陷阱。